简介

先做一个简单的介绍吧。越狱来自于一个叫做 Yalu 的开源项目,里面包括了各种各样的源码,于是比较猎奇的就去看了一下,发现里面的东西似乎可以看得懂,就fork了一份,开始了一番越狱之旅。

做一点儿说明 来自于 Github 上面的代码还是有些问题的,大多数都是路径不是很对的原因,然后pull了一份代码,似乎只有很少一部分人实在git上面准备做贡献的,基本上都是来索取什么东西,按照开发的进度 arm64 架构的玩意儿基本都ok了,剩下就是大胆尝试了。

安装ssh

首先去git上面拉下来源码,很简单没有别的可说的

就是这行命令了,其中 run.sh 还是需要更改一下的,这个版本我没有做 fix 处理,喜欢的盆友可以去我的git上直接fork过来,免得修改更多的东西。

里面的难点基本就是ssh的安装了,Cydia 还是存在不少问题的,所以作者也是不建议安装。

PS: 作者已经打包了 untether z这个程序,这里说一下,安装完了ssh一定要安装这个包。

然后去 Cydia 的老家,下载相应的包,openssh 和 openssh 利用 tar 命令打包

就是解压缩啥的,tar -czvf * bootstrap.tgz 当然成功之后希望大家自己用 file bootstrap.tgz 看一下这个文件是不是gzip文件 要不然的话会很悲剧的。当然把它们和cydia要放在一起打包,重写一下 sbin\reboot 文件,里面的内容就是启动 OpenSSh 的命令,目的是 越狱程序成功运行之后,利用 idevicediagnostics 命令进行重启手机并执行这个脚本。

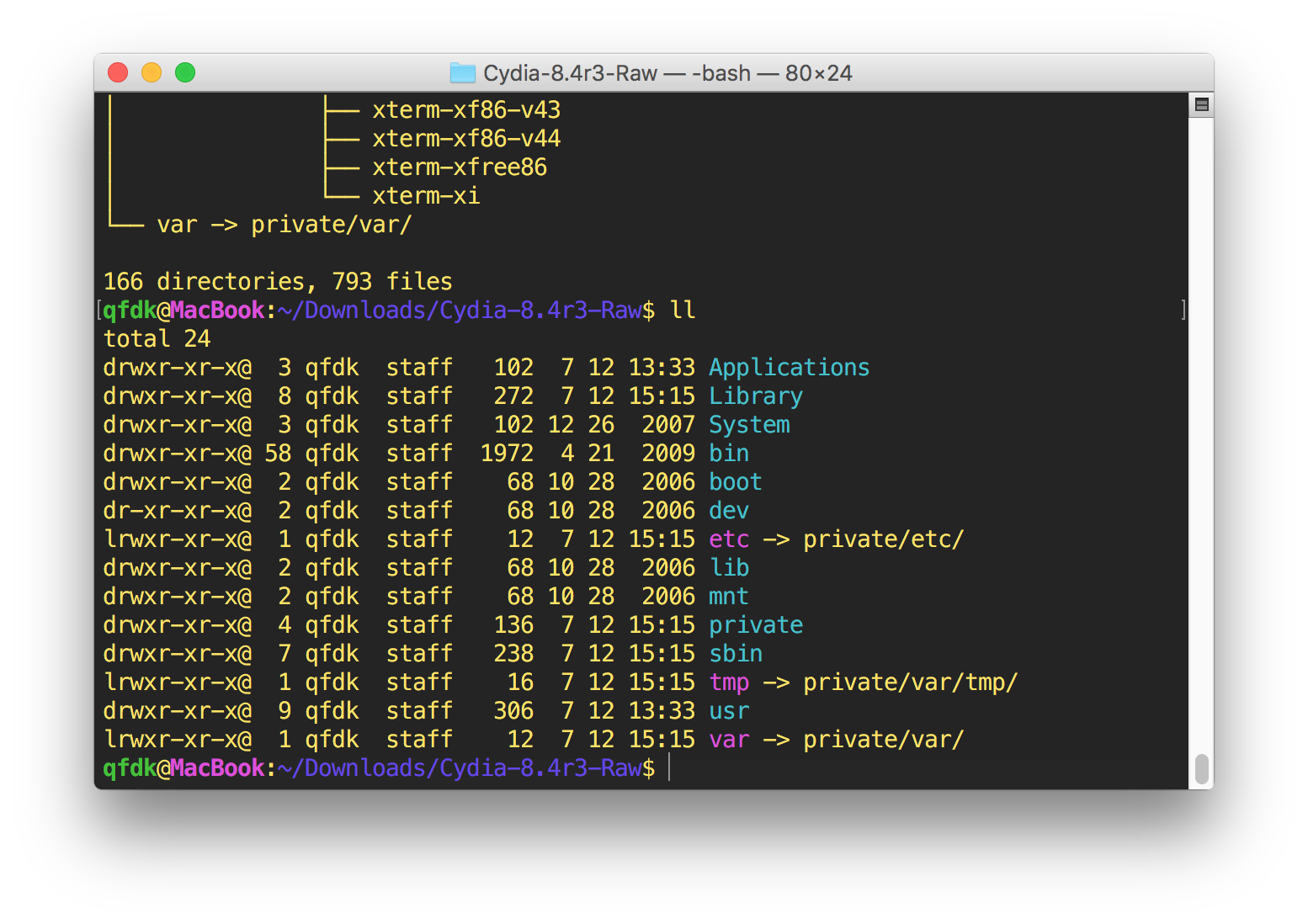

还有一点要说明的就是一定要拿到 Cydia 的原始包,这里我就不提供了。里面的目录大概就是这个样子的。

删除这几个文件

./private/var/lib/dpkg/info/com.saurik.patcyh.extrainst_

./private/var/lib/dpkg/info/com.saurik.patcyh.list

./private/var/lib/dpkg/info/com.saurik.patcyh.postrm

find . | grep patcyh | while read a; do > "$a"; done

上面一行命令可以搞定。

对了上面生成的bootstrap文件要放在 data 目录下面,万事俱备的话就可以运行 run.sh 了。前提是你的 run.sh 里面没有什么问题 :) 至于这个文件咋修改,自己摸索吧,如果这个都搞不定还是不要搞了。

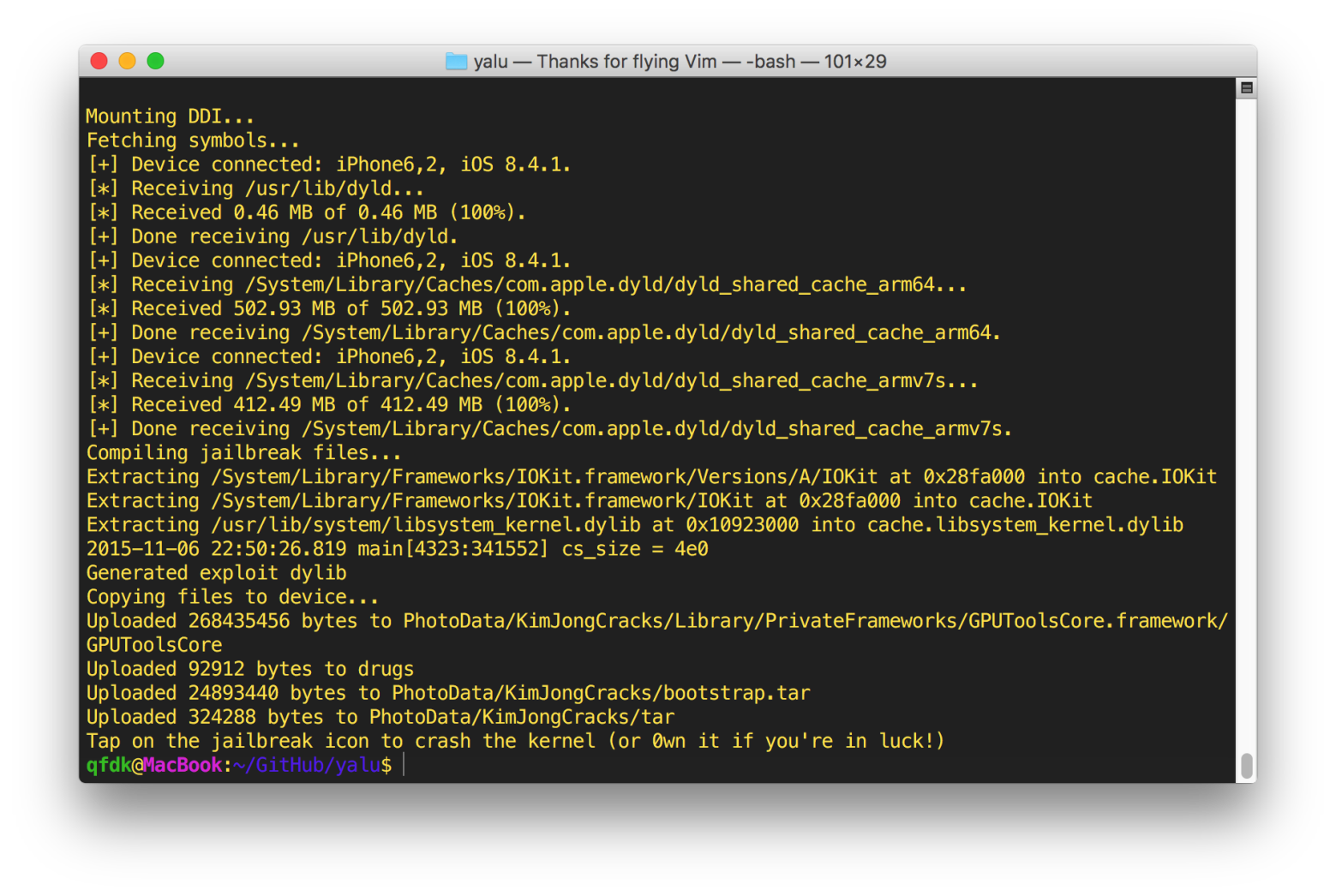

如果成功运行的话,基本可以得到这样的画面,也就是说你可以点击桌面上面的app了,成功的话,你会得到 kjc_jb.log 当然 得到这个文件不算完,要用上文提到的命令来重启手机,如果成功的话,应该可以看到 Cydia的图标躺在桌面上,一般情况看到的概率很小。

yalubreak iso841 - Kim Jong Cracks Research

Credits:

qwertyoruiop - sb escape & codesign bypass & initial kernel exploit

panguteam: kernel vulns

windknown: kernel exploit & knows it's stuff

_Morpheus_: this guy knows stuff

jk9356: kim jong cracks anthem

JonSeals: crack rocks supply (w/ Frank & haifisch)

ih8sn0w: <3

posixninja: <3

xerub <3

its_not_herpes because thanks god it wasnt herpes

eric fuck off

Kim Jong Un for being Dear Leader.

RIP TTWJ / PYTECH / DISSIDENT

SHOUT OUT @ ALL THE OLD GANGSTAS STILL IN THE JB SCENE

HEROIN IS THE MEANING OF LIFE

BRITTA ROLL UP [no its not pythech!]

[i] iomasterport: 0x0000070b / gasgauge user client: 0x0000050b

jk++

ret: 28dea000

ret: 00000000

ret: 0000000d

当然这里是失败了 作者说要看到 5-6 个 ret 的时候才是成功了,成功的话就可以运行ssh了,到这里基本的过程都说完了。

流程说明

- 连接手机上传文件

- 备份还原

- 编译

magic.dylib文件并上传 - 运行程序,解压

bootstrap.tgz里面的文件到 系统根目录 - 利用命令让手机重启并运行脚本执行ssh

- 运气好的话,手机算是越狱了(鬼知道为什么会失败)

写在最后

没事儿不要去喷这些在搞代码的人,不是每个人的义务,大家都很忙,看得懂的 可以帮忙的就伸个手,又不会死,等的 喷的,那就没戏了。

还有越狱有风险,有些事情还是不建议去做。

最后祝女盆友顺利拿到签证。

2015-11-8

Fait a Rennes